Опасные связи: как работают вредоносное ПО

И какое оно бывает

Накануне Mind рассказывал читателям о наиболее распространенных инструментах полулегального и нелегального шпионажа за пользователями сети, жертвами которого уже оказались большинство украинцев. Но «арсенал» злоумышленников очень разнообразен. Улдис Либиетис, управляющий IТ-безопасностью Tet (ранее Lattelecom), рассказал Mind об еще одном «оружии» киберпреступников и способах защиты от него.

Что такое Malvertising?

Это вредоносная реклама. Слово, объединяющее в себе вредоносное ПО и рекламу (malware и advertising), описывает технику, которую злоумышленники используют для скрытого воздействия на пользователей. Как правило, они покупают рекламное место на известных сайтах, и хотя их реклама выглядит законной, в ней скрыт вредоносный код. Такой рекламный блок может перенаправлять людей на вредоносные сайты или устанавливать зараженные программы на их устройства.

Каковы основные каналы распространения?

Злоумышленники используют несколько приемов установки вредоносного программного обеспечения в рекламные блоки.

- Вредоносный код, вводимый после клика на рекламный блок. Когда пользователь кликает по объявлению, оно, как правило, переадресовывается между несколькими URL-адресами, заканчивая целевой страницей. Если злоумышленник скомпрометирует любой из URL на этом пути, он может запустить вредоносный код.

- Вредоносная программа также может быть встроена в текстовую или баннерную рекламу. Например, в HTML5 можно создать объявление в виде комбинации изображений и JavaScript, которые могут содержать вредоносный код. Особенно уязвимы сервисы, размещающие рекламу в формате Flash (.swf).

- Вредоносную программу можно «спрятать» даже в пиксель. Пиксели – это код, вставленный в рекламный блок, который посылает данные на сервер и используется для отслеживания изменений. Обычный пиксель отправляет только данные, но, если злоумышленник отследит путь доставки, он сможет отправить в браузер пользователя вредоносное ПО.

Реализованные злоумышленниками примеры

В начале декабря Microsoft 365 Defender Research Team объявила об обнаружении нового типа вредоносного ПО, которое заражает устройства пользователей, а затем продолжает изменять браузеры и их настройки для размещения рекламы на страницах результатов поиска.

В манипуляциях с браузером пользователя и отображаемой рекламой нет ничего нового, но на этот раз вредоносное ПО было распространено в особо крупных масштабах. Этот тип вредоносного ПО, получивший название Adrozek, был активен как минимум с мая 2020 года и достиг своего пика в августе, когда ежедневно под контролем находились не менее 30 000 браузеров.

Однако исследовательская группа Microsoft 365 Defender считает, что реальное количество зараженных пользователей намного выше. На основании данных Microsoft Telemetry исследователи Microsoft заявили, что в период с мая по сентябрь 2020 года они наблюдали «сотни тысяч» устройств по всему миру, зараженных Adrozek.

В модификаторах браузера нет ничего нового, это одна из самых старых форм вредоносного ПО. Но в чем особенность новой разновидности Adrozek?

- Во-первых, он может изменять все популярные браузеры – Microsoft Edge, Google Chrome, Yandex Browser и Mozilla Firefox.

- Во-вторых, он устойчив и может отфильтровывать учетные данные пользователей на разных сайтах.

- В-третьих, для его распространения была создана обширная динамическая атакующая инфраструктура.

- Microsoft отследила 159 уникальных доменов, каждый из которых содержал в среднем 17 300 уникальных URL-адресов, которые в свою очередь содержали более 15 300 уникальных полиморфных образцов вредоносного ПО!

Чтобы обеспечить по возможности более продолжительное и незаметное нахождение в компьютере пользователя, Adrozek модифицирует несколько файлов DLL браузера, для изменения его настроек и отключения функций безопасности. Изменения обширны и включают следующее:

- отключение обновлений браузера;

- отключение проверки целостности файлов;

- отключение функции безопасного просмотра;

- применение регистрации и активации расширения, добавленного ими на предыдущем шаге;

- разрешение их вредоносному расширению работать в режиме инкогнито;

- возможность работы расширения без получения соответствующего разрешения;

- сокрытие расширения с панели инструментов;

- изменение начальной страницы браузера по умолчанию;

- изменение поисковой системы браузера по умолчанию.

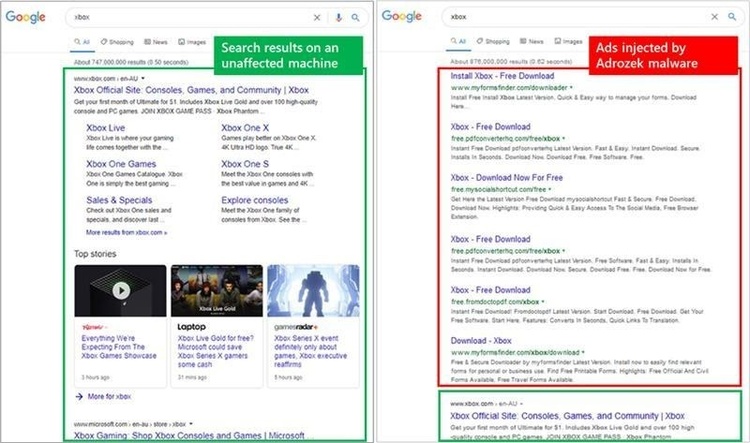

В своем сообщении Microsoft приводит типичный пример того, как выглядят результаты поиска в браузере, зараженном Adrozek, хотя сразу следует отметить, что варианты могут различаться, а визуальное оформление – меняться.

Как защитить девайсы?

Чтобы обезопаситься от вредоносного ПО и предотвратить угрозы:

- используйте антивирусное ПО, которое защищает от угроз и удаляет вредоносное ПО с компьютеров;

- не используйте «права администратора» во время ежедневной работы в браузере;

- не открывайте подозрительные ссылки и не посещайте сайты, если антивирусная программа или браузер предупреждают об опасности;

- регулярно удаляйте файлы cookie;

- ограничьте использование ненужных расширений для браузера;

- регулярно обновляйте браузер. Даже если у вас включена функция автоматического обновления, необходимо перезагрузить браузер, чтобы изменения вступили в силу;

- регулярно устанавливайте обновления операционной системы.

Для защиты систем компаний можно использовать;

- блокировку опасного контента, в том числе и рекламных сервисов, если пользователи подключаются к интернету через централизованный файрвол;

- SIEM-решение для автоматического анализа журналов аудита. Оно поможет быстрее обнаружить заражение компьютеров сотрудников;

- обучение сотрудников правилам кибергигиены (всем упомянутым выше пунктам) и постоянно напоминание о ее значимости.

Авторы материалов OpenMind, как правило, внешние эксперты и специалисты, которые готовят материал по заказу редакции. Но их точка зрения может не совпадать с точкой зрения редакции Mind.

В то же время редакция несёт ответственность за достоверность и соответствие реальности изложенной мысли, в частности, осуществляет факт-чекинг приведенных утверждений и первичную проверку автора.

Mind также тщательно выбирает темы и колонки, которые могут быть опубликованы в разделе OpenMind, и обрабатывает их в соответствии со стандартами редакции.