Замок на смартфон: чому захищати потрібно не тільки мережу, а й самі пристрої

І які інструменти будуть ефективні

Сьогодні для того, щоб бути конкурентоспроможними та розширювати свій бізнес, компаніям потрібно збирати, зберігати й аналізувати великі масиви інформації. Обсяги даних збільшуються стрімкими темпами. Саме їхня безпека останніми роками є надзвичайно актуальним питанням. Більшість інструментів і рішень стосувалися безпечності мереж, через які дані передаються й обробляються. Однак не варто забувати і про важливість вибору правильного способу захисту для самих пристроїв зберігання даних. Що варто захищати у пристроях і як це робити, розповів Mind комерційний директор компанії SOFTICO Олег Бурлов.

Для організації системи безпеки наявної інфраструктури необхідно проаналізувати всі компоненти – архітектуру, апаратне обладнання, програми та програмне забезпечення.

Шифрування

Важливим компонентом безпеки як для захисту конфіденційності всіх даних, так і для конкретного накопичувача, на якому вони зберігаються, є шифрування.

Надійне апаратне шифрування може сприяти підвищенню рівня безпеки, не впливаючи при цьому на швидкість доступу. Розрізняють програмне та апаратне шифрування.

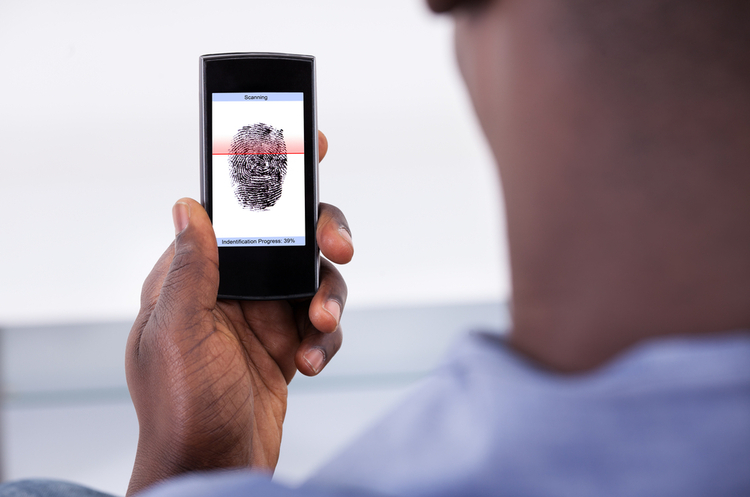

Прикладом програмного є біометричні дані для авторизації на мобільному пристрої та для входу в застосунок. При цьому хост-комп'ютер (сервер застосунку, наприклад) отримує доступ до ключа шифрування диску, а це означає, що шкідлива програма, яка потрапила на хост, може цей ключ викрасти.

Апаратне ж шифрування використовує ключ, який залишається в ізольованому сегменті диску з даними. Тут захист даних реалізується за допомогою апаратної пам'яті ключів на смартфоні або комп'ютері. Клієнтські пристрої фактично самі по собі стають ключем, що розблоковує диск або надається для верифікації. Апаратний захист є додатковим бар'єром безпеки для отримання доступу до особистого ключа разом із паролем мобільного пристрою або входом за біометричними даними.

Пісочниця

Application sandbox, або пісочниця, обмежує системні ресурси, які може використовувати застосунок. Це дозволяє обмежити доступ, який міг бути отриманий за допомогою вбудованого застосунка шкідливого чи некоректного коду.

Запущена в ізольованому середовищі програма не може пошкодити інші файли або підробити команди безпеки, які надсилаються та одержуються на рівні операційної системи.

Без пісочниці програма, що містить драйвер рівня ядра, отримає повний контроль над операційною системою, а також додатками та файлами на комп'ютері. Будь-який дефект безпеки в драйвері може дозволити шкідливій програмі взяти під контроль комп'ютер повністю.

Підготовлені для пісочниці програми містять перелік дозволів (entitlement list), у яких вказані системні ресурси, необхідні для роботи. Цей перелік перевіряється оператором магазину застосунків на відповідність функціональності. Якщо програма намагається отримати доступ до засобу, на використання якого не має дозволу, наприклад, мікрофона або камери, пісочниця операційної системи не дозволить застосунку продовжити роботу.

Bluetooth и QR-код

Є два «класичні» способи доступу й авторизації користувачів для роботи з диском – бездротове підключення через Bluetooth і дротове через USB-порт. При цьому технології та алгоритм здебільшого в них спільні.

Для з'єднання через Bluetooth на обох пристроях необхідно ввести код авторизації. Наразі стандарти безпеки протоколу Bluetooth підтримують підключення за принципом point and pair (вказати та створити пару). Цей крок, окрім зручності, також підвищує рівень безпеки завдяки перевірці автентичності диска на етапі підключення до нього.

На корпус диска наноситься наліпка з унікальним ключем, який використовується для налаштування та перевірки безпеки з'єднання. Підключаючись через Bluetooth, смартфон сканує QR-код, у який вшитий пароль доступу. Цього буде достатньо для пошуку та з'єднання з диском.

Під час підключення через USB-порт використовується інший, більш короткий код, що нанесено поруч із QR-кодом. Із його допомогою можна буде переконатися, що підключення відбувається до потрібного вам диска.

Погляд у майбутнє

Мережеві файлові сховища мають багато переваг, серед яких: доступність, масштабованість, мобільність та актуальність. Вони надають можливість більшій кількості співробітників працювати дистанційно й водночас користуватися хмарними технологіями. Проте необхідно не тільки обрати сховище, а й гарантувати при цьому безпеку інформації, доступність її для співробітників і можливість відновлення в разі форс-мажору.

Тому важливо не тільки покладатися на захист мереж, а й не забувати про переваги використання апаратного обладнання для безпеки даних. Такі рішення розробляються з урахуванням наявних концепцій безпеки, які в разі потреби можуть доповнюватися. У перспективі розробка комплексної системи безпеки на мережевому та апаратному рівні створить передумови для появи архітектури нового покоління, яка зробить свій внесок у безпеку одразу на кількох технологічних рівнях.

Автори матеріалів OpenMind, як правило, зовнішні експерти та дописувачі, що готують матеріал на замовлення редакції. Але їхня точка зору може не збігатися з точкою зору редакції Mind.

Водночас редакція несе відповідальність за достовірність та відповідність викладеної думки реальності, зокрема, здійснює факт-чекінг наведених тверджень та первинну перевірку автора.

Mind також ретельно вибирає теми та колонки, що можуть бути опубліковані в розділі OpenMind, та опрацьовує їх згідно зі стандартами редакції.